Vazamento na META (WhatsApp e Instagram) expôs logins, documentos secretos e infraestrutura

Uma vulnerabilidade em fornecedor direto da META expôs os dados de todos os funcionários do conglomerado norte-americano de tecnologia. Entre as informações, estão nome completo, cargo, email, senha e endereço de trabalho.

A falha não afeta apenas a META no Brasil, mas em todo o mundo. A companhia é responsável por serviços como Facebook, Instagram e WhatsApp.

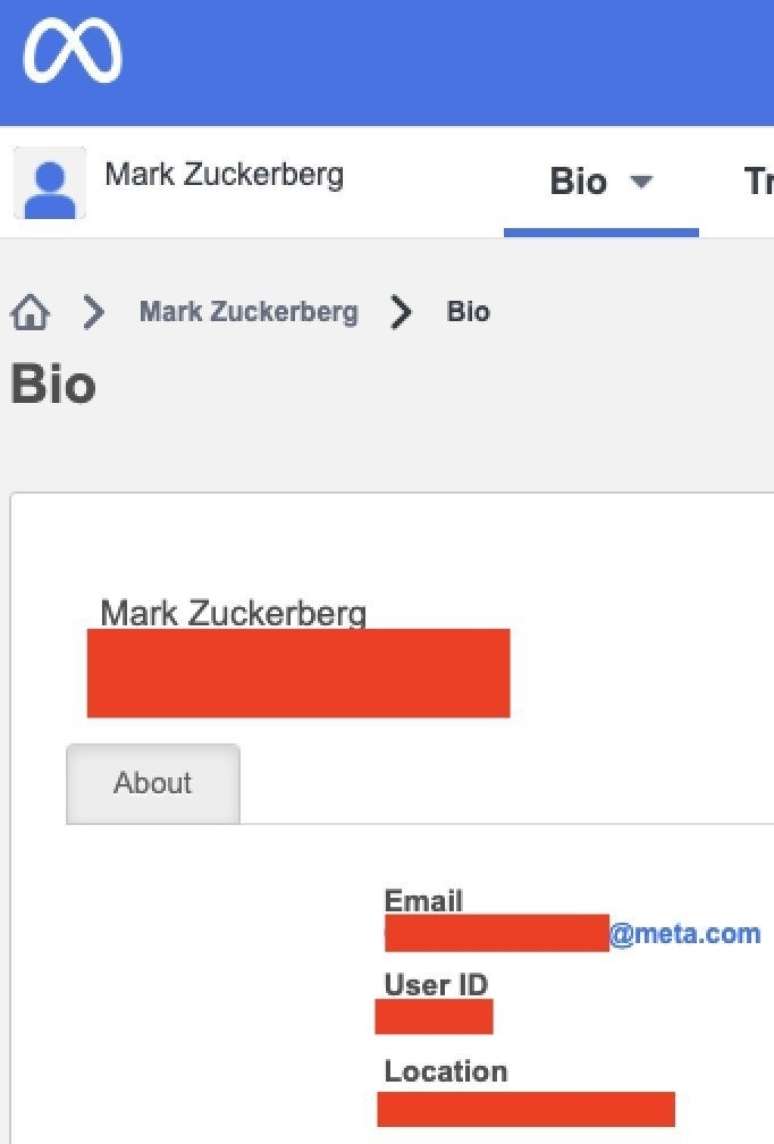

De acordo com o pesquisador de segurança Marlon Fabiano (Astrounder), a falha também afetou dados de executivos de alto escalão da META, incluindo o CEO Mark Zuckerberg. Em sua pesquisa, foram encontrados especificamente 83 mil dados.

Não apenas informações pessoais, a vulnerabilidade encontrada no fornecedor também revelou documentos confidenciais que envolvem treinamentos, oportunidades de mercado, infraestrutura da empresa, ferramentas utilizadas e outros detalhes.

Em conversa com o TecMundo, Astrounder comentou que a vulnerabilidade é conhecida como "ataque de supply chain". O acesso à aplicação foi possível através de uma técnica conhecida como "password spray".

Surpreendentemente, o fornecedor da META não utilizava segundo fator de autenticação nas contas. Além disso, já dentro da aplicação, era possível alterar o ID do usuário logado na URL e obter informações de outros funcionários da META via configurações.

Astrounder comentou que chegou a realizar o download de dados de 83 mil funcionários para levar à META como prova de impacto. Após o aviso, a empresa solicitou que o pesquisador encerrasse seu trabalho e disse que o impacto já havia sido comprovado.

Abaixo, serão explicados os termos utilizados e os processos. O TecMundo entrou em contato com a META para um posicionamento sobre o caso - que será adicionado quando recebermos.

DocumentoTrocando em miúdos

Ataques de supply chain, ou ataques de cadeia de suprimento, envolvem como alvo fornecedoras de grandes empresas. Isso significa que, por mais que uma grande companhia tenha primazia por cibersegurança, uma empresa terceira fornecedora talvez não tenha: e isso abre um buraco para informações sensíveis e dados pessoais.

Astrounder comentou, sobre o emprego da técnica, que "empresas lembram de gastar muitos recursos em tecnologia, e recentemente em conscientização dos seus funcionários, mas algo ainda tem ficado fora do radar: o risco que a terceirização de trabalho traz à organização. Com isso temos uma vulnerabilidade que pode causar impactos variados chamada supply chain attack. Com ela, temos dois tipos principais de ataques: software e hardware, além de provedores de serviço. A ideia do ataque é ir pelo caminho de menor resistência até o alvo desse ataque".

FluxoO pesquisador explica que, usando esse tipo de ataque foi possível identificar um dos third parties do Facebook e impactar uma aplicação dentro do escopo do programa de Bug Bounty da empresa.

Bug Bounty é forma de apoio que companhias desenvolvem para pesquisadores de segurança relatarem falhas em seus serviços de maneira segura.

"Ao enumerar os subdomínios do fornecedor foi possível identificar uma aplicação que exibia uma tela de login (e-mail) e senha de funcionários da Meta. Existem várias tools e aplicações que podem auxiliar na tarefa de enumeração e discover dos logins. Linkedin é uma aplicação muito útil nesses casos, pois emails podem ser criados com padrões nome e sobrenome ou sobrenome, mais o nome seguido do domínio da organização. Por exemplo: "primeiro nome" + " ." + "sobre nome"@domíniodaORG.com. E apenas com dados públicos é possível obter uma lista de emails válidos utilizando fontes públicas", adicionou Astrounder.

Após esse processo, o pesquisador comentou que ainda faltava o ponto mais importante: a senha.

"É possível utilizar de padrões para senhas como "Empresa@ano" ou uma variação disso. Para isso existem tools muito úteis como https://github.com/sunw4r/weakpass, um gerador de senhas que, na maioria das vezes, bate com o padrão de senha utilizado por terceiros. Agora com o username e possíveis senha o ataque pode continuar via brute force ou password spray attack".

O que é password spray attack? Também conhecido como ataque ou investigação de pulverização de senhas, é uma técnica automatizada usada para obter credenciais de acesso válidas. Ela consiste em tentar uma mesma senha de uso comum em diferentes contas de usuário e, em seguida, tentar outra senha.

Como notado anteriormente, é importante relembrar que as credenciais de funcionários da META na fornecedora não possuíam segundo fator de autenticação habilitado (MFA/2FA). "E isso facilitou muito o ataque", completou o pesquisador.

A triagem do programa não havia aceitado o bug por falta de impacto. "Então alterando o ID na URL diretamente na aplicação fiz o dump de dados dos funcionários até identificar o email do agente que estava realizando a triagem no report. Ao mandar a PoC (evidência documentada) que era possível obter os dados de quem eu quisesse (incluindo do agente da triagem), foi solicitado que a exploração fosse interrompida pois o impacto já estava provado".

O caso revela diversas fragilidades de segurança que envolvem pequenas empresas, conglomerados gigantescos e até a nossa segurança pessoal.

Ao usar um fornecedor que não tem como pilar a cibersegurança, todo o trabalho da META nesse sentido foi fragilizado. Já o fornecedor, por desenvolver uma enumeração simples de ID de funcionários e não habilitar o segundo fator de autenticação, passará por águas turbulentas ao lidar com esse caso com a META.

Por fim, que esse relato chegue até você como um lembrete para ativar o segundo fator de autenticação em todas as contas. Utilize aplicativo terceiro para isso: Google Authenticator, Microsoft Authenticator, Authy, para falar alguns deles. Evite o 2FA via SMS.

MarkDenuncie ao TecMundo

O TecMundo apoia o trabalho ético de hackers. Nossos canais de contato são:

-qhibc6brxpb9.png)