Conheça 7 fenômenos que facilitarão o cibercrime em 2019

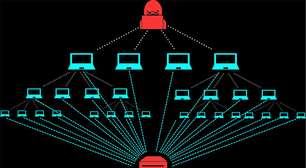

Bots, pirataria biométrica e fortalecimento da engenharia social como fatores de insegurança cibernética para 2019: panorama exige atenção.

O ano de 2019 já está batendo à porta e a área de segurança digital já desponta como uma das grandes preocupações para a próxima temporada. O crescimento do ativismo espontâneo em redes sociais, associado à banalização dos códigos robóticos (bots) e das tecnologias de engenharia social, será um dos principais fatores de aumento da insegurança da internet em 2019.

É exatamente o que defende a Bitdefender, empresa global de segurança que é representada no Brasil pela Securisoft. E a lista prevê sete principais fenômenos que poderão facilitar a vida do cibercrime em 2019.

1. ATIVISMO VIRAL

Esse não é um fenômeno novo e quem lembra da Primavera Árabe de 2011 sabe o impacto que isso pode causar. Essa forma quase epidêmica de engajamento espontâneo ganhou relevância muito maior nos últimos dois anos ― eleições nos EUA e Brasil, além do Brexit, na Inglaterra. Esse engajamento massivo-obsessivo acaba abrindo brechas onde nem se imagina.

"Não poderia haver um cenário mais propício para o hacker, que facilmente consegue se infiltrar, por exemplo, em grupos de WhatsApp ou em discussões do Twitter, através da disseminação de robôs com aparência e comportamento altamente realísticos, para o cometimento dos seus crimes", afirma Eduardo D’Antona, CEO da Securisoft e country partner da Bitdefender.

A disseminação de fake news (com interesse político ou financeiro), a clonagem de perfis sociais para operações fraudulentas, a penetração em redes de dados valiosas, a partir do dispositivo do usuário e práticas típicas de ramsonware (com chantagem e sequestro de dados) são os fatores mais preocupantes.

2. EXPANSÃO NEGLIGENTE DA INTERNET DA IoT

Uma pesquisa levada acabo pela própria Bitdefender aponda que há uma expansão "negligente" do modelo de Internet das Coisas (IoT), abrangendo domicílios e escritórios, sendo que mais de 80% dos usuários deixam de atualizar as configurações de fábrica de equipamentos como câmeras, impressoras, SmartTVs, tablets, roteadores, fechaduras inteligentes e assistentes pessoais.

Isto significa que os cibercriminosos podem tranquilamente penetrar nesses dispositivos utilizando senhas padrão ou com sequenciamento facilmente explorável através de ferramentas hackers.

"Esta é uma situação que, com certeza, se repete em maior ou menor grau em indústrias, cidades conectadas e hospitais, que vão conectando dispositivos na rede sem ter um plano de segurança específico para IoT e, em grande parte dos casos, sem ter sequer um planejamento arquitetônico para este novo modelo de redes", comenta D'Antona.

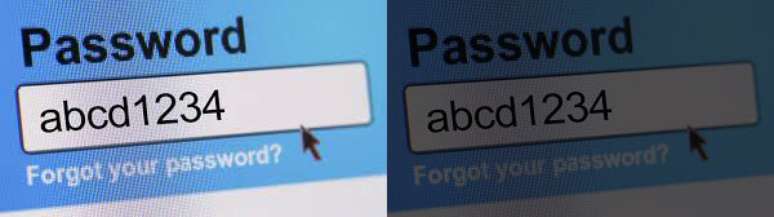

3. USUÁRIOS “DONOS” DE SENHAS

É uma vulnerabilidade ingênua, mas ainda persistente e perigosa. O uso de uma senha decorada pelo usuário como chave de acesso a dados e recursos já deveria ter sido abolida, havendo hoje tecnologias acessíveis (inclusive gratuitas) como cofres de senha com guarda e geração de senhas pontuais; ou a combinação de ao menos dois fatores de autenticação (como a combinação da senha e uma imagem biométrica, por exemplo).

Esta preocupação com a identidade e o acesso já é assunto corriqueiro em empresas maiores, mas a esmagadora maioria das PMEs (pequenas e médias empresas) nem mesmo tem informações sobre os novos modelos de controle.

4. INTELIGÊNCIA BIOMÉTRICA DE HACKERS

O cibercrime já consegue falsificar a identidade biométrica burlando sistemas de autenticação que exigem, por exemplo, uma selfie do usuário ou um comando personalizado de voz. Na visão da Bitdefender, essa realidade reforça a necessidade de autenticação de múltiplos fatores combinados, incluindo a articulação de itens de segurança como senha, biometria, verificação de hábitos de login do usuário, localização GPS e reconhecimento de características físicas do dispositivo empregado.

"Mais uma vez, trata-se de uma problemática que já sensibiliza a grande empresa, mas que logo começará a mobilizar as PMEs pelo menos para o uso do fator duplo", assinala o executivo.

5. A NUVEM E A GREY ZONE

Empresas de todos os portes já operam pelo menos em parte na nuvem, um fenômeno que põe abaixo os antigos conceitos de segurança baseados no isolamento da rede interna (ou proteção por perímetro). Esta realidade contribui para um aumento descontrolado da chamada "zona cinzenta", que são complexos de dados, aplicações, dispositivos dispersos e interações de usuário que a empresa não enxerga.

Só com a inteligência artificial aplicada à arquitetura de segurança será possível minimizar o problema, mas a maior parte das empresas está despreparada para isto e não faz uso de tecnologias como varredura de aplicações e sistemas de vigilância baseados em contexto para o controle seguro dos acessos.

6. INFRAESTRUTURA PÚBLICA

Parte expressiva das tradicionais redes de serviços públicos de eletricidade, telecomunicações, saneamento e controle aéreo não está plenamente preparada para as novas ameaças inteligentes. O agravamento da guerra fria cibernética (uma guerra em que exércitos regulares e o cibercrime quase sempre se confundem) irá tornar mais aguda a vulnerabilidade dessas estruturas e sua exposição a ataques.

A Bitdefender prevê um aumento da atividade hacker pelos sistemas de Inteligência e defesa nacionais de países como EUA, Coreia do Norte, China, Rússia, Israel e Irã. Como efeito colateral, novas formas de ataque militar no ambiente cibernético poderão ser surrupiadas pelo cibercrime organizado, a exemplo do que aconteceu com os ataques globais via WannaCry e Petya, que foram desenvolvidos a partir de esqueletos de códigos de espionagem criados pelo NSA (Serviço Secreto Americano).

7. “FOME” POR DADOS

O endurecimento de leis de privacidade e proteção de dados tem um efeito colateral: o de tornar muito valiosos certos dados antes tidos por "pouco críticos". Isto porque, ao se apoderar desses dados, o cibercrime pode conseguir bons lucros através de chantagem e cobrança de resgates que possam ser menos onerosos para as empresas do que as punições por negligência ou mau uso de dados de terceiros previstas na nova lei.

Além disso, a venda de dados pessoais para fins de exploração fraudulenta se tornou um dos grandes negócios do cibercrime global e uma ameaça concreta principalmente para empresas que operam com grandes massas de dados dos cidadãos. Entre centenas de ocorrências desse tipo, ao longo dos últimos meses houve vazamentos em massa envolvendo empresas como a Experian, Facebook e Google.

"Muitas empresas protegem dados tidos por críticos, como informações financeiras ou mapas de engenharia, mas no corpo de um email ou numa coleção de arquivos de texto um hacker pode rastrear informações extremamente sensíveis, como RG, CPF, endereços bancários de clientes, negociações de contrato e dados sobre a saúde de clientes cujo vazamento pode trazer grande dano jurídico", exemplifica o D’Antona.

[Agradecemos à Bitdefender pelo suporte nas dicas]

-1hrpazsvnwu3o.png)