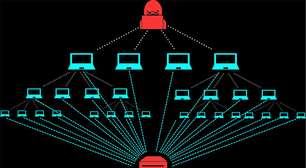

Software caseiro simples é usado em ataques a embaixadas

Grupo de espionagem cibernética realiza ataques às embaixadas usando spyware caseiro. Veja o estrago.

Se por um lado os sistemas de segurança ficam cada vez mais completos e mais complexos, por outro os modos de ataque estão ficando mais simples. Uma onda de tentativas de infectar órgãos diplomáticos estrangeiros no Irã foi feita nas últimas semanas com uso de um simples spyware caseiro.

Segundo apurado pelo Kaspersky Lab, os ataques utilizam o backdoor Remexi renovado. Este backdoor está associado a um grupo suspeito de espionagem cibernética conhecido como Chafer, que utiliza o idioma persa, e anteriormente foi ligado à vigilância cibernética de pessoas no Oriente Médio. O direcionamento às embaixadas sugere que o grupo tenha um novo foco.

A operação destaca como os agentes de ameaças em regiões emergentes estão montando campanhas contra alvos de interesse utilizando malwares caseiros, relativamente simples, combinados com ferramentas publicamente disponíveis.

O Remexi foi detectado pela primeira vez em 2015, sendo usado pelo Chafer para uma operação de vigilância cibernética voltada a pessoas e várias organizações em todo o Oriente Médio. O fato do backdoor utilizado na nova campanha ter semelhanças em seu código com as amostras conhecidas do Remexi, associado ao conjunto de vítimas visadas, fez com que os pesquisadores da Kaspersky Lab o vinculassem ao Chafer com relativa certeza.

O malware Remexi recém-descoberto é capaz de executar comandos remotamente e se apoderar de capturas de tela, dados do navegador, incluindo credenciais de usuários, dados de login e histórico, além de qualquer texto digitado, entre outros. Os dados roubados são extraídos usando o aplicativo legítimo Serviço de Transferência Inteligente em Segundo Plano (BITS) da Microsoft, um componente do Windows projetado para permitir atualizações deste sistema em segundo plano.

“Quando falamos em campanhas de espionagem cibernética provavelmente patrocinadas por estados, muitas vezes as pessoas imaginam operações avançadas com ferramentas complexas desenvolvidas por especialistas”, declarou Denis Legezo, pesquisador de segurança da Kaspersky Lab. “No entanto, o pessoal por trás dessa campanha de spyware parece mais com administradores de sistemas do que com agentes de ameaças sofisticadas, pois eles sabem como escrever o código, mas a campanha depende mais da utilização criativa de ferramentas que já existem do que de novos recursos avançados ou da elaboração da arquitetura do código. Contudo, mesmo ferramentas relativamente simples podem causar prejuízos significativos. Assim, recomendamos que as organizações protejam suas informações e seus sistemas valiosos de todos os níveis de ameaças, e usem a inteligência de ameaças para entender como o cenário está evoluindo.”

-1hrpazsvnwu3o.png)